♠️لینک دانلود مستقیم فیلترشکن ضد تروجان ♠️

ویروس تروجان چیست؟ آموزش شناسایی و حذف ویروس تروجان از روی گوشی و کامپیوتر

فکر کنید که یک لحظه مشغول استفاده از نرمافزاری هستید که نشان میدهد فرزند شما با قامت یک سلبریتی چه شکلی خواهد بود، و لحظه بعد متوجه میشوید که دیگر نمیتوانید به کامپیوتر خود دسترسی پیدا کنید. احتمالاً این یک حمله تروجان است. تروجانها حتی در دنیای بدافزارها هم بسیار حیلهگر هستند.

به همین دلیل، ما دو ماه گذشته را صرف بررسی آخرین حملات تروجان کردیم. متوجه شدیم که این ویروسها چگونه دستگاهها را آلوده میکنند، چطور میتوان آنها را حذف کرد، و چه اقداماتی برای پیشگیری از آنها میتوان انجام داد. پس بیایید امنیت سایبری خود را ارتقا دهیم و نگاهی عمیق به تروجانها بیندازیم.

تروجان چیست و چگونه در برابر آن از خود محافظت کنیم؟

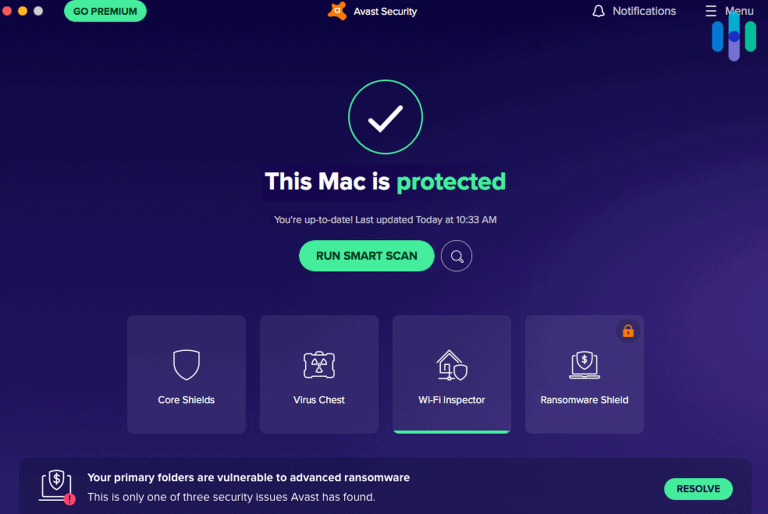

تروجان نوعی بدافزار حیلهگر است که با پنهان شدن در قالب برنامهای بیخطر، دستگاهها را آلوده میکند. تشخیص تروجانها بسیار دشوار است، حتی اگر خیلی محتاط باشید. به همین دلیل، استفاده از نرمافزار آنتیویروس برای محافظت از خود در برابر این نوع بدافزار ضروری است. ما همیشه نرمافزارهای آنتیویروس را بر اساس توانایی آنها در شناسایی تروجانها بررسی و رتبهبندی میکنیم و بهترینهایی که تاکنون امتحان کردهایم اینها هستند:

تروجان چیست؟ نگاهی دقیقتر به این بدافزار

تروجان اسب، بدافزار تروجان یا به سادگی تروجان، نوعی بدافزار است. این نوع بدافزار حدود ۵۱.۴۵ درصد از کل بدافزارها را تشکیل میدهد، که با توجه به ویژگیهای منحصر به فرد تروجان، این آمار تعجبآور نیست. تروجانها با جا زدن خود بهعنوان نرمافزاری قانونی وارد دستگاه میشوند، اما زیر ظاهر بیخطر آنها، کدهای مخربی وجود دارد که میتوانند به دستگاه شما آسیب برسانند.

اگر شباهتی میان بدافزار تروجان و اسب چوبی افسانهای مشاهده میکنید، دلیلش این است که نام تروجان از همان اسب تروا گرفته شده است. همان اسب چوبی که یونانیها برای وارد کردن سربازان به داخل شهر تروا استفاده کردند. بدافزار تروجان نیز مشابه استراتژی اسب تروا عمل میکند: نرمافزار به ظاهر بیخطر همان اسب چوبی خالی است و کدهای مخرب درون آن نقش سربازان یونانی را دارند. درست همانطور که سربازان از اسب تروا بیرون آمدند و هنگام خواب شهر تروا حمله کردند، کدهای مخرب تروجان نیز بهطور پنهانی حملاتی را روی دستگاه شما اجرا میکنند.

آیا تروجانها ویروس کامپیوتری هستند؟

اگر درباره تروجانها آنلاین تحقیق کنید، ممکن است عبارت «ویروس تروجان» را زیاد ببینید. با اینکه این عبارت پذیرفته شده است، اما از نظر فنی نادرست است. تروجانها و ویروسهای کامپیوتری هر دو نوعی بدافزار هستند، اما هر یک ویژگیهای منحصر به فرد خود را دارند.

آیا میدانستید؟ تروجانها، ویروسها و کرمها، همگی انواع مختلفی از بدافزار هستند. از میان این سه، تروجانها بهترین قابلیت را در فرار از شناسایی دارند، اما کندترین شیوه تکثیر را دارند زیرا خودشان را بازتولید نمیکنند.

تفاوت اصلی بین ویروسها و تروجانها این است که ویروسها خودشان را تکثیر میکنند، اما تروجانها این کار را نمیکنند. یک ویروس میتواند با ایجاد نسخههایی از خود و پیوستن به نرمافزارها، فایلها و پوشههای آلوده، به سایر دستگاهها منتقل شود. اما وقتی یک تروجان دستگاهی را آلوده میکند، تا زمانی که کاربر برنامه مخرب را روی کامپیوتر دیگری کپی یا دانلود نکند، در همان دستگاه باقی میماند.

بهترین فیلتر شکن برای همراه اول نت وی پی ان نامحدود Net VPN

تروجانها چگونه کار میکنند؟

از آنجا که تروجانها خودشان را تکثیر نمیکنند، بیشتر حملات تروجان با فریب کاربر برای دانلود، نصب و اجرای بدافزار آغاز میشود. برای مثال، یک هکر ممکن است یک نصاب تروجان را به ایمیلی پیوست کند و از مهندسی اجتماعی برای متقاعد کردن شما به باز کردن پیوست استفاده کند. اگر این کار را انجام دهید، دستگاه شما تروجان را دانلود و نصب خواهد کرد.

تاکنون چیزی درباره کلاهبرداریهای فیشینگ شنیدهاید که در آنها کلاهبرداران ایمیلهایی را از آدرسهای ایمیل تجاری به ظاهر معتبر ارسال میکنند؟ هکرها میتوانند از تاکتیکهای مشابه برای گسترش تروجانها استفاده کنند.

تروجانها چقدر میتوانند آسیب بزنند؟

حالا که هنوز فکر میکنید آن پیوست ایمیل قانونی بوده است، تروجان را ناخواسته دانلود و نصب کردهاید. حالا چه اتفاقی میافتد؟ بدافزار فعال میشود و شروع به آسیب زدن به کامپیوتر شما میکند. میزان آسیب به نحوه طراحی تروجان توسط هکر بستگی دارد. به طور کلی، بدافزار تروجان میتواند:

- فایلهای شما را حذف کند

- بدافزار بیشتری نصب کند

- دادههای دستگاه شما را تغییر دهد

- دادههای شما را کپی کند

- عملکرد دستگاه شما را مختل کند

- اطلاعات شخصی شما را بدزدد

- پیامهایی از ایمیل یا شماره تلفن شما ارسال کند

انواع تروجانها

در دنیای کامپیوتر، تروجانها را بر اساس قابلیتهایشان طبقهبندی میکنیم. همه چیز به کدهای مخرب تروجان یا به اصطلاح «پِیلود» (Payload) آن بستگی دارد. وقتی تروجان وارد دستگاهی میشود، پیلود آن وظایفش را انجام میدهد که معمولاً در یکی از این دستهها قرار میگیرد:

- تروجان بکدور (Backdoor Trojan):

این نوع تروجان بدون اطلاع شما یک برنامه بکدور (درب پشتی) نصب میکند. این برنامه به سازنده بدافزار اجازه میدهد تا به دستگاه شما از راه دور دسترسی داشته باشد. - تروجان دسترسی از راه دور (RAT):

RATها شبیه به تروجانهای بکدور هستند، زیرا به هکرها امکان دسترسی از راه دور به دستگاه آلوده را میدهند. با این حال، به جای نصب یک برنامه بکدور، خود RAT به عنوان برنامه بکدور عمل میکند و بهعنوان یک نرمافزار قانونی جا میزند. - اکسپلویت (Exploit):

اکسپلویتها حاوی کدهایی هستند که برای حمله به یک ضعف خاص در نرمافزار طراحی شدهاند. این تروجان هنگام اجرای نرمافزار آسیبپذیر روی دستگاه آلوده فعال میشود. - روتکیت (Rootkit):

یک روتکیت به مجرمان سایبری دسترسی سطح بالا به بخشهای محدود دستگاه را میدهد، مانند بخشهایی که به مجوز مدیر سیستم نیاز دارند. این تروجان سپس خود را در آنجا مخفی میکند یا فعالیت بدافزارهای دیگر را پنهان میکند. - تروجان بانکی (Banker Trojan):

تروجان بانکی هر نوع تروجانی است که اطلاعات مالی یا اطلاعات حسابهای بانکی آنلاین شما را سرقت میکند. - تروجان DDoS:

این نوع تروجان چندین کامپیوتر را تحت کنترل خود درآورده و از آنها برای اجرای حملات انکار سرویس توزیعشده (DDoS) استفاده میکند. کامپیوترهای آلوده اغلب به «زامبی» معروف هستند. - تروجان دانلودکننده (Trojan Downloader):

پس از آلوده کردن کامپیوتر، یک تروجان دانلودکننده بدافزارهای بیشتری مانند تبلیغافزار یا جاسوسافزار را دانلود میکند. - تروجان دراپر (Trojan Dropper):

مشابه تروجان دانلودکننده، تروجان دراپر نیز بدافزارهای بیشتری را نصب میکند. اما بهجای دانلود بدافزار، که به اتصال اینترنت نیاز دارد، کد نصب مخرب از قبل در آن وجود دارد. - تروجان FakeAV:

این تروجان بهعنوان یک نرمافزار آنتیویروس جعلی عمل میکند. این نوع تروجان واقعاً از دستگاه شما در برابر بدافزارها محافظت نمیکند. بلکه شناسایی جعلی بدافزار را نمایش میدهد و برای حذف آنها پول درخواست میکند. - تروجان باجافزار (Ransomware Trojan):

این نوع تروجان مانند باجافزار عمل میکند و برای بازگرداندن یا لغو آسیبی که به فایلهای هدف زده است، تقاضای پرداخت میکند. - تروجان پیامکی (SMS Trojan):

این تروجان خدمات پیامرسانی دستگاههای موبایل را هدف قرار میدهد تا پیامهای متنی را رهگیری کند. همچنین میتواند پیامهایی به شمارههای پیامک با نرخ پریمیوم ارسال کند. شرکت Kaspersky Lab اولین تروجان پیامکی اندروید را در سال ۲۰۱۰ شناسایی کرد. - تروجان جاسوس (Trojan-Spy):

همانطور که از نام آن پیداست، این تروجان با استفاده از ابزارهایی مانند کیلاگرها یا گرفتن اسکرینشات، فعالیتهای کاربر را رصد کرده و اطلاعات را به منبع بدافزار ارسال میکند. - تروجان ایمیلیاب (Trojan-Mailfinder):

هکرها از این تروجان عمدتاً برای گسترش بدافزار استفاده میکنند. این تروجان مخاطبین ایمیل دستگاه هدف را جمعآوری کرده و دادهها را به هکرها ارسال میکند تا از آنها برای انتشار بدافزار از طریق ایمیل استفاده کنند. - تروجان آرکبمب (Trojan-ArcBomb):

واژه «ArcBomb» ترکیبی از کلمات «آرشیو» و «بمب» است. این تروجان هنگام تلاش کامپیوتر آلوده برای باز کردن دادههای فشردهشده، حجم زیادی از دادههای خالی را بمباران میکند.- Emotet:

وقتی وزارت امنیت داخلی آمریکا یک بدافزار را بهعنوان «یکی از پرهزینهترین و مخربترین بدافزارها» معرفی میکند، میدانید که اوضاع جدی است. Emotet یک تروجان بانکی بود که اطلاعات مالی را سرقت میکرد. این تروجان از طریق ایمیلهای هرزنامه و فیشینگ گسترش مییافت و پس از آلوده کردن دستگاه، تروجانها و بدافزارهای اضافی را دانلود میکرد تا اطلاعات را بهطور مؤثرتری سرقت کند. خوشبختانه، به لطف همکاری چندین کشور، Emotet دیگر تهدیدی نیست. - Zeus (معروف به Zbot):

تروجان Zeus ابتدا اطلاعات مالی را با ثبت کلیدهای فشرده شده (Keylogging) و سرقت رمزهای عبور از اهدافش به سرقت میبرد. به جای اجرای حملات توسط سازنده، کد منبع Zeus به مجرمان سایبری فروخته میشد، که این یکی از دلایلی بود که باعث شد Zeus بهطور گستردهای گسترش یابد. پس از بازنشستگی توسعهدهنده در سال 2010، کد منبع آن بهصورت عمومی منتشر شد و همین امر باعث شد نسخههای جدید Zeus همچنان در حال توسعه باشند. - SeroXen:

یک بدافزار جدید به نام SeroXen نشان میدهد که چقدر آسان و ارزان است که هکرها به نرمافزارهای جاسوسی دست پیدا کنند. طبق تحقیقات AT&T، این بدافزار به قیمت حدود 30 دلار در ماه به هکرها فروخته میشود. تا کنون، هکرهای SeroXen بیشتر گیمرها را هدف قرار دادهاند، اما نگرانیهایی وجود دارد که هکرهای شرکتی نیز در آینده از آن استفاده کنند.- تروجان نوتیفایر (Trojan-Notifier):

تروجان نوتیفایر معمولاً همراه با یک برنامه مخرب دیگر ظاهر میشود. هدف آن اطلاعرسانی به مهاجم درباره رویدادهای مربوط به بدافزار است. بهعنوانمثال، وقتی کاربر یک برنامه بکدور را نصب میکند، تروجان نوتیفایر به مهاجم اطلاع میدهد که حمله را آغاز کند. - تروجان پراکسی (Trojan-Proxy):

این تروجان به مهاجم اجازه میدهد تا از کامپیوتر آلوده بهعنوان یک پراکسی برای دسترسی به اینترنت استفاده کند. - تروجان سرقت رمز عبور (Trojan-PSW):

در اصطلاح بدافزار، «PSW» مخفف «Password Stealer» یا دزد رمز عبور است. این نوع تروجان دقیقاً همین کار را انجام میدهد؛ یعنی رمزهای عبور و اطلاعات ورود به سیستم را از کامپیوترهای آلوده میدزدد.

نکته حرفهای: مدیران رمز عبور (Password Managers) روشی عالی برای محافظت در برابر حملات تروجان PSW هستند. این ابزارها اطلاعات رمز عبور شما را در یک گاوصندوق دیجیتالی رمزگذاری شده ذخیره میکنند. بهترین مدیران رمز عبور شامل Nordpass و 1Password هستند.SubSeven:

SubSeven یک تروجان RAT است که به هکرها کنترل از راه دور کامپیوترهای ویندوزی و شبکهها را میدهد. این تروجان پس از نفوذ به کامپیوتر، فایلهای سیستمی و رجیستریها را تغییر میدهد و باعث میشود تروجان در هنگام راهاندازی سیستم اجرا شود. خوشبختانه، آنتیویروس داخلی ویندوز 10 و دیگر نرمافزارهای آنتیویروس میتوانند این تروجان را شناسایی کنند. - تروجان کلیکر (Trojan-Clicker):

این نوع تروجان نوعی کلاهبرداری تبلیغاتی است. این تروجان بارها و بارها به یک صفحه وبسایت پشتیبانی شده توسط تبلیغات متصل میشود و درآمدی برای صاحب وبسایت از طریق تبلیغات کلیکی فراهم میکند.

- تروجان نوتیفایر (Trojan-Notifier):

- Emotet:

تروجانهای نوتیفایر و انواع دیگر

- تروجان نوتیفایر (Trojan-Notifier):

تروجان نوتیفایر معمولاً همراه با یک برنامه مخرب دیگر ظاهر میشود. هدف آن اطلاعرسانی به مهاجم درباره رویدادهای مربوط به بدافزار است. بهعنوانمثال، وقتی کاربر یک برنامه بکدور را نصب میکند، تروجان نوتیفایر به مهاجم اطلاع میدهد که حمله را آغاز کند. - تروجان پراکسی (Trojan-Proxy):

این تروجان به مهاجم اجازه میدهد تا از کامپیوتر آلوده بهعنوان یک پراکسی برای دسترسی به اینترنت استفاده کند. - تروجان سرقت رمز عبور (Trojan-PSW):

در اصطلاح بدافزار، «PSW» مخفف «Password Stealer» یا دزد رمز عبور است. این نوع تروجان دقیقاً همین کار را انجام میدهد؛ یعنی رمزهای عبور و اطلاعات ورود به سیستم را از کامپیوترهای آلوده میدزدد.

نکته حرفهای: مدیران رمز عبور (Password Managers) روشی عالی برای محافظت در برابر حملات تروجان PSW هستند. این ابزارها اطلاعات رمز عبور شما را در یک گاوصندوق دیجیتالی رمزگذاری شده ذخیره میکنند. بهترین مدیران رمز عبور شامل Nordpass و 1Password هستند.

نمونههایی از حملات تروجان

تروجانها نسبت به سایر بدافزارها کندتر گسترش مییابند، زیرا خودشان تکثیر نمیشوند. با این حال، آنهایی که بهطور موفقیتآمیز گسترش یافتهاند، خسارات مالی قابل توجهی ایجاد کردهاند. در اینجا چند نمونه آورده شده است:

- Emotet:

وقتی وزارت امنیت داخلی آمریکا یک بدافزار را بهعنوان «یکی از پرهزینهترین و مخربترین بدافزارها» معرفی میکند، میدانید که اوضاع جدی است. Emotet یک تروجان بانکی بود که اطلاعات مالی را سرقت میکرد. این تروجان از طریق ایمیلهای هرزنامه و فیشینگ گسترش مییافت و پس از آلوده کردن دستگاه، تروجانها و بدافزارهای اضافی را دانلود میکرد تا اطلاعات را بهطور مؤثرتری سرقت کند. خوشبختانه، به لطف همکاری چندین کشور، Emotet دیگر تهدیدی نیست. - Zeus (معروف به Zbot):

تروجان Zeus ابتدا اطلاعات مالی را با ثبت کلیدهای فشرده شده (Keylogging) و سرقت رمزهای عبور از اهدافش به سرقت میبرد. به جای اجرای حملات توسط سازنده، کد منبع Zeus به مجرمان سایبری فروخته میشد، که این یکی از دلایلی بود که باعث شد Zeus بهطور گستردهای گسترش یابد. پس از بازنشستگی توسعهدهنده در سال 2010، کد منبع آن بهصورت عمومی منتشر شد و همین امر باعث شد نسخههای جدید Zeus همچنان در حال توسعه باشند. - SeroXen:

یک بدافزار جدید به نام SeroXen نشان میدهد که چقدر آسان و ارزان است که هکرها به نرمافزارهای جاسوسی دست پیدا کنند. طبق تحقیقات AT&T، این بدافزار به قیمت حدود 30 دلار در ماه به هکرها فروخته میشود. تا کنون، هکرهای SeroXen بیشتر گیمرها را هدف قرار دادهاند، اما نگرانیهایی وجود دارد که هکرهای شرکتی نیز در آینده از آن استفاده کنند. - SubSeven:

SubSeven یک تروجان RAT است که به هکرها کنترل از راه دور کامپیوترهای ویندوزی و شبکهها را میدهد. این تروجان پس از نفوذ به کامپیوتر، فایلهای سیستمی و رجیستریها را تغییر میدهد و باعث میشود تروجان در هنگام راهاندازی سیستم اجرا شود. خوشبختانه، آنتیویروس داخلی ویندوز 10 و دیگر نرمافزارهای آنتیویروس میتوانند این تروجان را شناسایی کنند.

آیا تروجانها میتوانند دستگاههای موبایل را آلوده کنند؟

تروجانها بیشتر کامپیوترها را هدف قرار میدهند، اما این بدان معنا نیست که تلفنهای هوشمند از تهدید در امان هستند. در واقع، شاهد افزایش تروجانهایی هستیم که برای آلوده کردن دستگاههای موبایل طراحی شدهاند.

بهعنوانمثال، Kaspersky در سال 2020 تعداد 156,710 تروجان بانکی موبایلی جدید را شناسایی کرد.

اندروید

تلفنها و تبلتهای اندرویدی بیشترین هدف تروجانهای موبایلی هستند، زیرا اندروید اجازه نصب فایلهای APK از منابع شخص ثالث را میدهد. اگر به یک وبسایت هکشده مراجعه کنید، ممکن است این وبسایت شما را مجبور به نصب یک برنامه تروجان بانکی موبایلی کند. تنها یک اعلان وجود دارد که از شما میپرسد آیا مطمئن هستید که میخواهید برنامه را نصب کنید، اما همین کافی است که دستگاه اندرویدی شما به تروجان آلوده شود.

آیفون (iOS)

در مقابل، دستگاههای iOS فقط به شما اجازه دانلود برنامهها از App Store را میدهند، به همین دلیل است که آیفونها و آیپدها نیازی به آنتیویروس ندارند.

نمونههایی از تروجانهای موبایلی

- تروجان بانکی Ginp:

Ginp کاربران را فریب میدهد تا اطلاعات بانکی موبایلی خود را وارد کنند تا 0.75 یورو برای دریافت اطلاعات مربوط به COVID-19 بپردازند. اما در واقع، این تروجان اطلاعات ورود به حسابهای بانکی آنلاین کاربران را سرقت میکند. - Cerberus:

Cerberus یک تروجان اجارهای است. سازندگان آن کدهای منبع Cerberus را در فرومهای زیرزمینی، دارک وب و حتی توییتر به هکرها میفروشند. این تروجان میتواند کارهای مختلفی انجام دهد، از جمله ارسال و رهگیری پیامهای متنی، ثبت کلیدهای فشرده شده، جمعآوری مخاطبین و نصب برنامهها. - SpyEye/Trojan:Android/Spitmo:

SpyEye اولین تروجان بانکی موبایلی بود که شمارههای تأیید تراکنشهای موبایلی (mTAN) را که مؤسسات مالی از طریق SMS ارسال میکردند، به سرقت میبرد. - Anatsa Trojan:

این تروجان در برخی از برنامههای فروشگاه Google Play وجود دارد. Anatsa معمولاً در برنامههای PDF خوان، مدیر فایل یا اسکنر کد QR پنهان میشود. پس از نصب برنامه، این تروجان بهعنوان یک بهروزرسانی برای یکی از برنامههای شما ظاهر میشود و از شما درخواست مجوزهای لازم برای اجرای خود را میکند.

نکته برای کاربران اندروید:

گوگل بهطور فعال اپلیکیشنهایی که حاوی بدافزار هستند را بررسی میکند، بنابراین ایمنترین راه این است که برنامهها را مستقیماً از فروشگاه Google Play نصب کنید.

تاریخچه تروجانها

تروجانها سابقه طولانی در ایجاد اختلال دارند، اما هیچکس بهطور قطعی نمیداند که منبع اصلی آنها کجا بوده است. بسیاری نسخهای از یک بازی به نام ANIMAL که توسط جان واکر (نه شخصیت مارول) در سال 1974 منتشر شد را بهعنوان اولین تروجان در نظر میگیرند. واکر نرمافزاری به نام PERVADE را در داخل این بازی مخفی کرد. این نرمافزار مخفی تمام دایرکتوریهای موجود در کامپیوتر را بررسی میکرد، و اگر ANIMAL در یکی از دایرکتوریها وجود نداشت، نسخهای از بازی را در آنجا نصب میکرد.

این بازی و نرمافزار مخفی آن تعریف یک تروجان را دارد: نرمافزاری که در داخل نرمافزار دیگری پنهان شده و کارهایی را بدون اطلاع کاربر انجام میدهد. با این حال، برخی معتقدند که چون این برنامه هیچ هدف مخربی نداشت، تروجان یا بدافزار محسوب نمیشود. در واقع، واکر در نامهای اظهار داشت که مطمئن شده بود PERVADE هیچ فایل دیگری را تغییر نمیدهد یا حذف نمیکند.

بیش از یک دهه پس از حادثه ANIMAL، تروجان PC-Write ظاهر شد. این یکی از اولین تروجانهایی بود که قصد مخرب داشت. این تروجان وانمود میکرد که «نسخه 2.72» از نرمافزار پردازشگر متن PC-Write است (نسخه واقعی PC-Write هرگز نسخه 2.72 را منتشر نکرده بود). پس از اجرا، این تروجان تمام فایلهای کامپیوتر آلوده را پاک میکرد.

تروجانها در نهایت از یک ابزار مخرب ساده به منبع درآمد تبدیل شدند. در سال 1989، تروجان AIDS (معروف به ویروس PC Cyborg) شروع به گردش کرد. این یک تروجان باجافزاری بود که پس از چندین بار بوت کردن یک کامپیوتر آلوده، فایلهای سیستمی را حذف یا رمزگذاری میکرد. سپس از کاربر مبلغ 189 دلار باج برای بازیابی فایلها درخواست میکرد. اگر کاربر به این درخواست پاسخ نمیداد، فایلهای سیستمی بیشتری حذف میشد تا زمانی که کامپیوتر غیرقابل استفاده شود. پس از آن، دیگر نویسندگان بدافزار پتانسیل تروجانها را برای کسب درآمد درک کردند و تاریخچه آنها ادامه یافت.

تشخیص و حذف تروجانها

هدف اصلی تروجانها آلوده کردن دستگاهها به بدافزار و فرار از شناسایی است، اما چگونه میتوان آن را شناسایی کرد؟

شما نمیتوانید تنها با مشاهده یک برنامه بفهمید که آیا تروجان است یا خیر. با این حال، میتوانید با بررسی دستگاهها، برنامهها و نرمافزارهای خود تروجانها را شناسایی کنید.

1. برنامهها و نرمافزارها را بررسی کنید.

برنامههای کامپیوتر و اپلیکیشنهای موبایل خود را بهطور منظم بررسی کنید. اگر چیزی را مشاهده کردید که به یاد نمیآورید نصب کرده باشید، احتمالاً تروجان یا یک برنامه مخرب است که توسط یک تروجان نصب شده است.

2. برنامههای استارتاپ را بررسی کنید.

تروجانها همچنین میتوانند در فرآیند استارتاپ کامپیوتر شما مخفی شوند. این تروجانها سختتر شناسایی میشوند زیرا در حافظه سیستم قرار دارند. بنابراین بررسی برنامههای استارتاپ دستگاه ضروری است.

3. عملکرد دستگاه را بررسی کنید.

بهطور کلی، بدافزارها میتوانند باعث کاهش سرعت دستگاه شوند. اگر با مشکلات عملکردی مواجه هستید، بهتر است مدیر وظایف (Task Manager) کامپیوتر ویندوز یا مانیتور فعالیت (Activity Monitor) مک خود را بررسی کنید تا ببینید چه چیزی باعث مشکل شده است.

در ویندوز 10:

- دکمههای Ctrl+Alt+Del را فشار دهید.

- گزینه Task Manager را انتخاب کنید.

- به بخش Background Processes بروید.

- فرآیندهایی را که CPU، حافظه و فضای دیسک شما را اشغال کردهاند بررسی کنید.

در مک:

- دکمههای Command+Space را فشار دهید تا Spotlight باز شود.

- عبارت «activity monitor» را تایپ کنید.

- برنامههایی را که منابع دستگاه را تحت عنوان «% CPU» اشغال کردهاند بررسی کنید.

چگونه یک تروجان را حذف کنیم؟

اگر یک تروجان پیدا کردید، چه بهعنوان یک برنامه معتبر پنهان شده باشد، چه بهعنوان یک برنامه استارتاپ مخفی شده باشد یا بهعنوان یک فرآیند پسزمینه فعالیت کند، گام بعدی حذف آن است. اما فرآیند حذف به این بستگی دارد که تروجان به چه شکلی خود را پنهان کرده و سیستمعامل دستگاه شما چیست. در اینجا یک راهنمای کامل برای حذف هر نوع تروجان از هر دستگاهی آورده شده است:

نکته حرفهای:

از آنجا که تروجانها خودشان تکثیر نمیشوند، حذف برنامهای که میزبان بدافزار است در بیشتر مواقع مؤثر است. با این حال، انواعی از تروجانها وجود دارند که برنامههای مخرب اضافی نصب میکنند. تنها حذف تروجان ممکن است کافی نباشد؛ بنابراین بهتر است از نرمافزار آنتیویروس برای از بین بردن تمام آثار حمله تروجان استفاده کنید.

حذف تروجانهایی که بهعنوان برنامهها مخفی شدهاند

برای ویندوز:

- تنظیمات کامپیوتر خود را باز کنید.

- روی Apps کلیک کنید.

- به بخش Apps & Features بروید.

- نام برنامه تروجان را پیدا کنید.

- گزینه Uninstall را انتخاب کنید.

اگر از مک استفاده میکنید:

- Finder را باز کنید.

- کلیدهای Command+Shift+A را فشار دهید تا پوشه Applications باز شود.

- تروجان را پیدا کنید.

- آیکون آن را به سطل زباله (Trash) بکشید.

- روش دیگر این است که برنامه را انتخاب کرده، روی گزینه File کلیک کنید و سپس Move to Trash را انتخاب کنید.

- اگر نام کاربری یا رمز عبور مدیر (Administrator) درخواست شد، وارد کنید.

اگر از دستگاه موبایل اندروید استفاده میکنید:

- به تنظیمات گوشی اندرویدی خود بروید.

- گزینه Apps & Notifications را انتخاب کنید.

- روی App Info ضربه بزنید.

- برنامه تروجان را پیدا کرده و روی آن ضربه بزنید.

- گزینه Uninstall را انتخاب کنید.

حذف تروجانهایی که بهعنوان برنامههای استارتاپی پنهان شدهاند

در ویندوز:

- دکمههای Windows+R را فشار دهید تا منوی Run باز شود.

- عبارت regedit را در کادر تایپ کنید.

- به مسیر HKEY_CURRENT_USER بروید و پوشه Software را باز کنید.

- برنامه تروجان را پیدا کنید.

- روی پوشه آن راستکلیک کرده و گزینه Delete را انتخاب کنید.

در مک:

- در نوار منوی مک، روی لوگوی Apple کلیک کنید.

- گزینه System Settings را انتخاب کنید.

- به Users & Groups بروید.

- شناسه کاربری خود را از لیست انتخاب کنید.

- در بخش Login Items لیستی از برنامههایی که در زمان استارتاپ اجرا میشوند را مشاهده کنید.

- در ستون Hide، تیک مربوط به تروجان را فعال کنید.

حذف تروجانهایی با فرآیندهای مخرب پسزمینه

در ویندوز:

- Task Manager را با فشار دادن دکمههای Ctrl+Alt+Del باز کنید.

- روی فرآیند مخرب راستکلیک کنید.

- گزینه Properties را انتخاب کنید.

- به تب Details بروید و نام محصول (Product Name) را یادداشت کنید.

- پنجره Properties را ببندید و روی End Task کلیک کنید.

- برنامهای که فرآیند را شروع کرده است را حذف نصب کنید.

در مک:

- کلیدهای Command+Space را فشار دهید تا Spotlight باز شود.

- عبارت activity monitor را تایپ کنید.

- بسته مخرب را انتخاب کنید.

- روی آیکون X در نوار ابزار کلیک کنید.

- گزینه Force Quit را انتخاب کنید.

- برنامهای که فرآیند را شروع کرده است را حذف نصب کنید.

اسکن دستگاههای خود با نرمافزار آنتیویروس

مراحل بالا به شما کمک میکنند تروجانها را بهصورت دستی شناسایی و حذف کنید، اما میدانیم که این مراحل زمانبر هستند. چه کسی وقت دارد بهطور منظم این مراحل را انجام دهد، درست است؟ اگر میخواهید راه آسانتری داشته باشید، اسکن دستگاههای خود با نرمافزار آنتیویروس زمان و انرژی زیادی را صرفهجویی میکند. میتوانید یک آنتیویروس خریداری کنید یا یک نسخه رایگان دانلود کنید؛ فقط مطمئن شوید که ویژگیهای مناسبی برای مقابله با تروجانها دارد. ما نرمافزارهای آنتیویروسی را پیشنهاد میکنیم که دارای ویژگیهای زیر باشند:

- اسکنهای بلادرنگ (Real-time scans)

- اسکنهای مبتنی بر امضا (Signature-based scans)

- شناسایی بدافزار مبتنی بر رفتار (Behavior-based malware detection)

- امنیت ایمیل (Email security)

- فایروال (Firewall)

محافظت از خود: جلوگیری از آلودگی به تروجانها

داشتن حتی بهترین نرمافزار آنتیویروس کافی نیست؛ چرا که هیچ نرمافزار آنتیویروسی کامل نیست. بهعنوان حامیان ایمنی دیجیتال، ما رفتار ایمن آنلاین را برای محافظت از کامپیوترها، تلفنهای همراه و هر دستگاه متصل به اینترنت در برابر تهدیداتی مانند تروجانها توصیه میکنیم. اما چگونه میتوانیم بهصورت آنلاین ایمن بمانیم؟

ابتدا باید بدانیم که تروجانها از کجا منشا میگیرند تا بدانیم از چه چیزی باید اجتناب کنیم.

تروجانها از کجا میآیند؟

تروجانها تقریباً میتوانند از هر جایی وارد شوند: از یک فلش درایو آلوده، یک ایمیل، یک وبسایت هک شده و غیره. با این حال، تاریخ نشان میدهد که بیشتر تروجانها از این منابع میآیند:

- سایتهای اشتراک فایل:

سایتهای اشتراک فایل مفید هستند، اما معایبی نیز دارند. یکی از این معایب این است که هکرها میتوانند نسخههای کرک شده نرمافزارهای قانونی را با تروجان آلوده کنند و منتظر قربانیان بیخبر بمانند تا آنها را دانلود کنند. - پیوستهای ایمیل:

فقط یک کلیک کافی است تا یک پیوست تروجان، کامپیوتر را آلوده کند. اگر روی پیوست آلوده کلیک کنید، تروجان دانلود و نصب میشود و سپس کاری که برای آن برنامهریزی شده را انجام میدهد. - وبسایتهای آلوده:

اگر از یک وبسایت هک شده بازدید کنید، کدهای مخربی که در آن تزریق شدهاند شما را به یک وبسایت مخرب دیگر میبرند یا یک تروجان نصب میکنند. - وایفای هک شده:

وایفای هک شده یا حتی یک هاتاسپات جعلی که شبیه یک هاتاسپات عمومی واقعی ساخته شده است، میتواند دسترسی آسانی به دستگاه شما برای هکرها فراهم کند. اگر به یکی از این موارد متصل شوید، هکر میتواند انواع حملات را روی دستگاه شما اجرا کند، مانند نصب برنامههای بکدور یا RAT.چگونه از آلودگی به تروجانها جلوگیری کنیم؟

حال که میدانیم تروجانها از کجا منشا میگیرند، بهتر میتوانیم مراقب باشیم. این نکات را دنبال کنید تا از آلودگی به تروجانها در امان بمانید:

- از یک VPN هنگام دانلود از سایتهای اشتراک فایل استفاده کنید.

یک VPN آدرس IP شما را از هکرهایی که هنگام دانلود از سایتهای اشتراک فایل قصد جاسوسی از دستگاه شما را دارند، مخفی میکند. همچنین VPNها سابقه مرور شما را پنهان میکنند. اگرچه برخی VPNها ممکن است سرعت دانلود شما را کاهش دهند، اما ما چندین VPN از جمله ForzzaVPN را تست کردهایم که تاثیر کمی بر تجربه دانلود داشتند. - در صورت تردید، فایل پیوست ایمیل یا فایلهای پیام فوری را باز نکنید.

اگر آنتیویروس شما از ایمیلها محافظت میکند، قبل از باز کردن پیوست، آن را اسکن کنید. - از بازدید از وبسایتهای ناامن خودداری کنید.

اکثر مرورگرها در صورت تلاش برای باز کردن یک وبسایت ناامن به شما هشدار میدهند. اگر با چنین هشداری مواجه شدید، فوراً صفحه را ببندید. - هنگام استفاده از وایفای عمومی، به VPN متصل شوید.

اتصال به شبکه وایفای عمومی همیشه خطرناک است. برای ایمنی بیشتر، از یک VPN برای پنهان کردن سابقه مرور خود از دیگران در شبکه استفاده کنید. علاوه بر این، VPNها آدرس IP شما را تغییر میدهند و شما را کمتر در معرض هک قرار میدهند. - برنامهها یا نرمافزارها را از وبسایتها یا مخازن غیررسمی نصب نکنید.

صفحات دانلود رسمی و مخازن اپلیکیشنها برای اطمینان از دانلود برنامههای بدون بدافزار طراحی شدهاند. - قبل از نصب، مجوزهای برنامهها را بررسی کنید.

تروجانهایی که خود را بهعنوان یک اپلیکیشن قانونی معرفی میکنند ممکن است از مجوزهای خود برای انجام کارهای مخرب استفاده کنند. بهعنوان مثال، یک برنامه چراغ قوه یا ماشینحساب که اجازه ارسال پیامک میخواهد، نباید نصب شود.خلاصه بحث ویروس تروجان چیست؟

تروجانها مخفیانه عمل میکنند و میتوانند انواع مختلفی از آسیبها را ایجاد کنند. اما اگر چیزی از این مقاله آموختهاید، این است که جلوگیری از تروجانها غیرممکن نیست. اگر دستگاههای خود را برای رفتارهای غیرعادی نظارت کنید، از ابزارهای ایمنی دیجیتال مانند آنتیویروس و VPN (مانند ForzzaVPN) استفاده کنید و رفتارهای ایمن آنلاین را بهطور فعال تمرین کنید، میتوانید خود را از دردسر مواجهه با یک دستگاه آلوده به تروجان نجات دهید.

-

پرسشهای متداول

ویروس تروجان روی کامپیوتر چیست؟

ویروس تروجان روی کامپیوتر، یا بهسادگی تروجان، یک نرمافزار مخرب یا کد است که بهعنوان یک نرمافزار قانونی و بیضرر وانمود میکند. وقتی دستگاهی را آلوده میکند، وظایف مخربی مانند حذف یا تغییر دادهها، سرقت دادهها، نصب بدافزارهای اضافی و مختل کردن عملکرد سیستم را انجام میدهد.

با این حال، اصطلاح “ویروس تروجان” اشتباه است، زیرا تروجانها و ویروسهای کامپیوتری دو نوع مختلف از بدافزار هستند. ویروسها میتوانند از طریق خودتکثیری گسترش پیدا کنند، در حالی که تروجانها خودتکثیری ندارند.ویروس تروجان چگونه کار میکند؟

تروجانها با فریب دادن کاربران برای دانلود نرمافزاری که بهظاهر بیضرر است و حاوی کدهای مخرب میباشد، دستگاه را آلوده میکنند. وقتی دانلود، نصب و اجرا شود، کد مخرب فعالیت خود را آغاز میکند.

آیا میتوان ویروسهای تروجان را حذف کرد؟

بله، ویروسهای تروجان را میتوان به روشهای مختلفی حذف کرد. اگر بدانید کدام نرمافزار حاوی بدافزار است، میتوانید آن را بهسادگی حذف کنید. اما موثرترین راه برای حذف تمام ردپای تروجان، نصب نرمافزار آنتیویروس با قابلیت شناسایی و حذف تروجانها است.

آیا ویروسهای تروجان خطرناک هستند؟

بله، ویروسهای تروجان خطرناک هستند، زیرا کاربران را فریب میدهند تا بدافزاری که به دستگاه آسیب میزند را دانلود کنند. برای مثال، تروجانهای دسترسی از راه دور (RATs) به هکرها اجازه میدهند تا به کامپیوترهای آلوده دسترسی پیدا کنند، که میتواند منجر به جاسوسی، سرقت دادهها و سرقت هویت شود.

چگونه بفهمم دستگاه من به تروجان آلوده شده است؟

ما توصیه میکنیم یک اسکن کامل ویروس روی کامپیوتر خود انجام دهید. این بهترین روش برای شناسایی تروجان است. میتوانید از آنتیویروس داخلی دستگاه یا یک نرمافزار آنتیویروس شخص ثالث استفاده کنید.

- از یک VPN هنگام دانلود از سایتهای اشتراک فایل استفاده کنید.